رایج ترین انواع malware ها عبارتند از ویروس ها، keylogger ها، کرم ها (worms)، تروجان ها، بدافزارها (ransomware)و بمب های منطق (logic bombs)، malware های رمزی، بات ها و بات نت ها، adware و spyware ها، و rootkit ها. شما می توانید در برابر حملات malware به کمک سیاست های امنیتی مشخصی مقاومت کرده و با اجرای آگاهی های امنیتی به وسیله ابزارهای چندعاملی، نصب ضد malware و فیلترهای اسپم، از وقوع آنها بر روی سیستم های خود جلوگیری کنید.

کاملاً مشخص است که هیچ دستگاه و سیستمی به طور 100% در برابر این گونه تهدیدات مقاوم نیست! یعنی اگر هکری به اندازه کافی سرمایه، دانش، زمان و ابزار در اختیار داشته باشد، می تواند سیستم، یا سرویس اینترنتی شما را از کار بیاندازد. در این مطلب به مهمترین انواع malware اشاره کرده، برای آنها مثالی ارائه و در نهایت به شما راهکارهایی برای مقابله و دفع ارائه خواهیم کرد.

Malware چیست؟

Malware یا malicious software به معنای نرم افزار مخرب بوده و در واقع نوعی نرم افزار است که با هدف آسیب رسانی به داده ها، دستگاه ها و یا افراد ایجاد می شود.سیستم هایی که تحت تأثیر یک malware قرار گیرند، با عوارضی نظیر کند شدن، ارسال ایمیل هایی بدون اقدام کاربر، ریست شدن ناگهانی، یا شروع پردازش های ناشناس، مواجه خواهند شد.

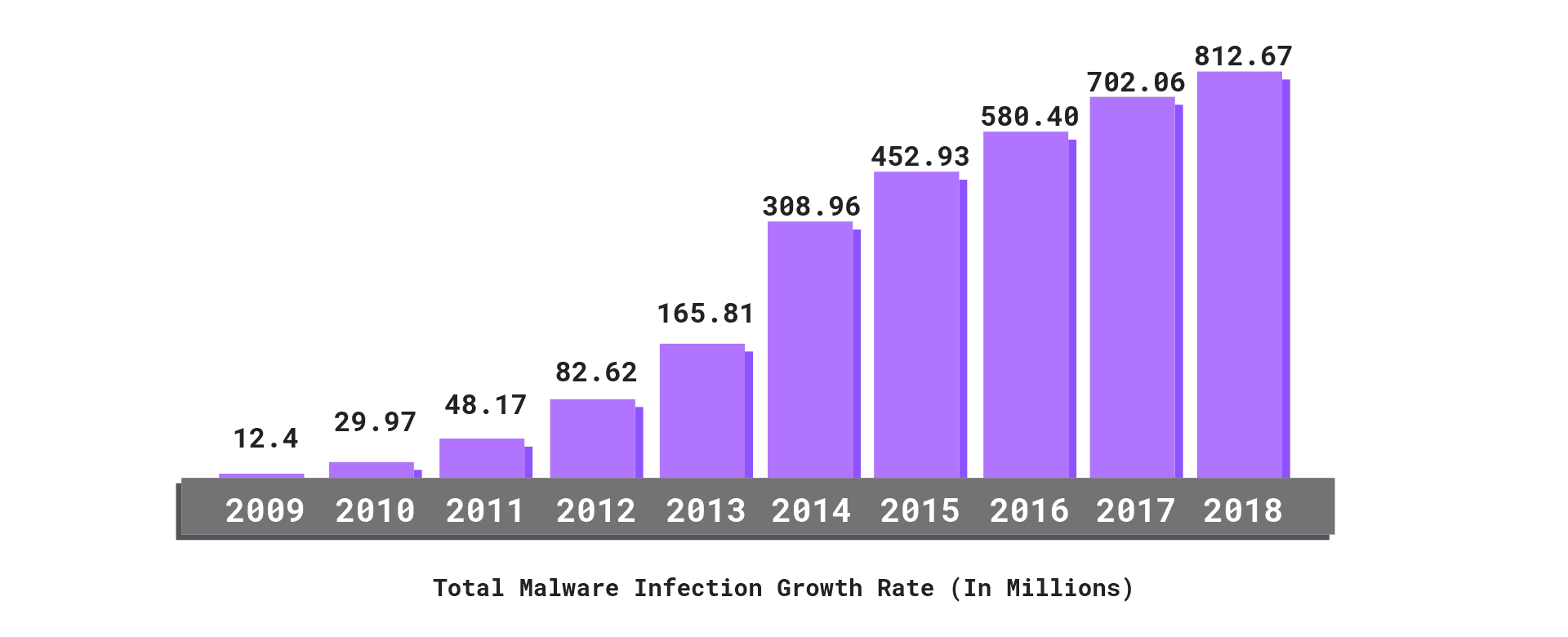

متاسفانه هر سال استفاده از malware ها برای ایجاد تهدیدات مختلف رو به افزایش بوده که طبق آمار در سال 2018 به بیش از 812 میلیون دستگاه مبتلا رسید.

یک malware چطور کامپیوتر یا شبکه ای را آلوده می کند؟

روش های زیادی وجود دارد که مهاجمین از malware برای آلوده کردن یک شبکه یا سیستم استفاده می کنند، از جمله social engineering یا مهندسی اجتماعی، و نفوذ به دستگاه های ضعیف.

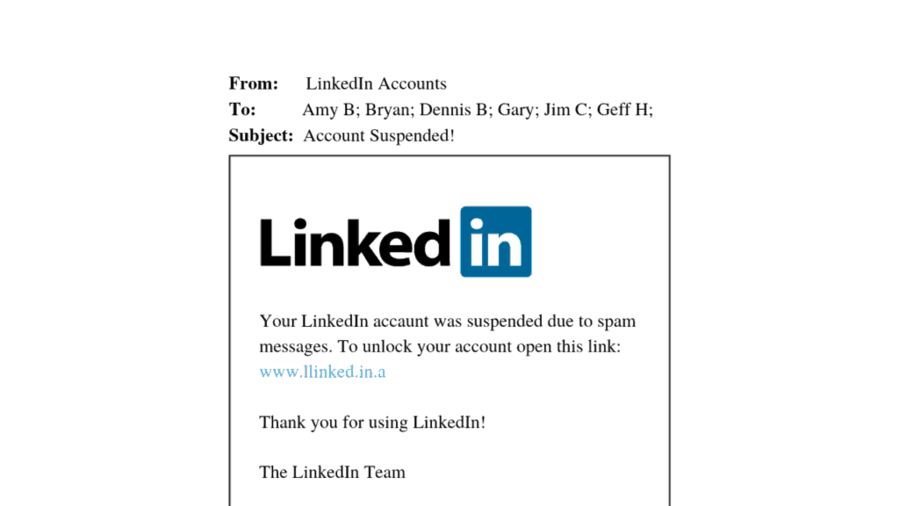

منظور از مهندسی اجتماعی، اقداماتی نظیر phishing، vishing یا smishing است. در واقع 92% از حملات malware به وسیله ایمیل انجام می شوند.

به طور خلاصه، مهاجمین به کمک تحریک یا فریب دادن افراد جهت کلیک بر روی یک لینک، دانلود یک فایل ضمیمه، یا ارائه دسترسی به گوشی موبایل، سعی در دریافت اطلاعات حساس مورد نظرشان را دارند. چیزی شبیه به این:

اگر این اقدام با موفقیت انجام شود، حمله مخرب صورت گرفته و سیستم شما در معرض آسیب دیدن یا آلوده شدن است.

نفوذ به دستگاه های ضعیف باید توسط یک فرد متخصص یا یک هکر حرفه ای صورت گیرد، یعنی ممکن است حتی برای کسب و کار و سیستم خود اقدامات امنیتی مشخصی را نیز پیاده کرده باشید، اما با این حال 100% در برابر این مهاجمین در امان نخواهید بود.

پس لزوماً رصد و اسکن کردن هفتگی شبکه، پچ کردن روزانه سیستم و امثالهم نمی توانند به تنهایی برای برقراری امنیت کافی باشند.

رایج ترین انواع malware

Malware در حالت های مختلفی ظاهر می شود، اما می توان به متداول ترین آنها به این گونه اشاره کرد:

- Viruses

- Keyloggers

- Worms

- Trojans

- Ransomware / Crypto-Malware

- Logic Bombs

- Bots/Botnets

- Adware & Spyware

- Rootkits

خب بگذارید این 9 نوع حملات malware را با جزییات بیشتری بررسی کنیم...

-

نوع اول: ویروس ها (viruses)

ویروس یکی از رایج ترین انواع حملات malware به شمار می آید. برای اینکه یک ویروس بتواند سیستم شما را آلوده کند، باید از کاربر بخواهد تا روی یک لینک یا رسانه کلیک کرده یا آن را روی هاستی ( کامپیوتر یا سرور ) کپی کند.

بسیاری از ویروس ها بدون اطلاع کاربر به طور خودکار پخش می شوند؛ به عبارت دیگر این ویروس ها می توانند به وسیله ایمیل، پیغام رسان، دانلود های وبسایت، USB، و یا اتصالات شبکه ای به سرعت از سیستمی به سیستم دیگر منتفل شده و از خود نسخه های بیشتری تکثیر کنند.

برخی از انواع فایل ها در برابر ویروس ها آسیب پذیر تر هستند، مثل doc/docx، exe، html، xls، zip و غیره. ویروس ها معمولاً تا زمان تکثیر کامل بر روی سیستم ها یا شبکه های مورد نظر، تا زمان اعمال اقدام مخرب خود، خاموش یا غیر فعال باقی می مانند.

-

نوع دوم: keyloggers

Keylogging یا keyboard capturing، در اصل به دکمه های کیبرد یک کاربر مسلط شده و داده ها را برای مهاجم ارسال می کند. در چنین حالتی عموماً کاربران از اینکه اقداماتشان رصد می شود، اطلاعی ندارند.

با اینکه گاهی اوقات برخی از کارفرمایان برای رصد اقدامات کارکنان خود از keylogger ها استفاده می کنند، اما اغلب این روش برای سرقت پسوردها یا اطلاعات حساس مورد استفاده قرار می گیرد.

Keylogger ها می توانند توسط یک کابل فیزیکی باشند که به یک دستگاه خارجی مثل کیبورد متصل شده و یا می توانند توسط یک تروجان نصب شوند.

-

نوع سوم: کرم ها (worms)

مشابه ویروس ها، یک کرم نیز می تواند به صورت خود جوش تکثیر یافته و نسخه های کپی متعددی را به وسیله اتصالات شبکه ای، ضمیمه های ایمیلی و پیام های فوری، منتشر کند.

اما بر خلاف ویروس ها، یک کرم به یک برنامه هاست ( کامپیوتر یا سرور ) برای اجرای اقدامات، تکثیر و انتشار نیاز ندارد.

Worm ها معمولاً در برابر ایمیل سرورها، وب سرورها، و دیتابیس های سرورها اعمال می شوند.

-

نوع چهارم: اسب های تروجان (trojan horses)

این اصطلاح از داستان تروی نشات گرفته که تروجان ها برای نفوذ به قلعه از یک اسب چوبی به عنوان یک هدیه استفاده کردند. دقیقا به همین شکل، یک malware نوع نروجان، خود را شبیه به یک نرم افزار کاملاً سالم وانمود می کند.

یک برنامه اسب تروجان، در کامپیوتر شما پنهان شده و تا زمان فراخوانی غیر فعال می ماند.

اما زمانی که فعال شود، این برنامه ها می توانند به مهاجم این امکان را بدهند تا از سیستم شما جاسوسی کرده، داده های حساس را به سرقت برده، و برای ورود به سیستم شما یک راه به اصطلاح "درب پشتی" پیدا کند.

معمولاً تروجان ها نیز به وسیله ضمیمه های ایمیل، دانلود هایی از وب سایت ها، پیام ها و غیره دانلود می شوند.

طبق معمول تکنیک های مهندسی اجتماعی برای ترغیب یک کاربر در لود کردن یا اجرای یک تروجان روی سیستم، مورد استفاده قرار می گیرند.

بر خلاف ویروس ها و کرم ها، تروجان ها توانایی تکثیر خود جوش را ندارند.

یک مثال:

Emotet، یک تروجان پیشرفته بانکی است که از سال 2014 تا کنون فعال بوده است. مقابله با این Emotet کار دشواری است چراکه از شناسایی امضا محور طفره می رود ( آن را دور می زند )؛ این تروجان دارای ماژول های تکثیر کننده بوده که به پخش شدن آن کمک می کند.

این تروجان به اندازه ای فراگیر شده است که تحت پیگرد دپارتمان امنیتی آمریکا قرار گرفته است. این تروجان توانسته بر دولت های ایالات، محله ها، و قلمروهای مختلف تا 1 میلیون دلار بابت هر آسیب هزینه وارد کند.

-

نوع پنجم: بد افزارها و crypto-malware

بدافزارها طوری طراحی می شوند که کاربران را از سیستم هایشان بیرون کنند، یا دسترسی به یک سری داده ها را تا زمان پرداخت به ransom برای کاربر غیر ممکن کنند.

بدافزارها می توانند باعث شوند تا سازمان قربانی به طور کامل در انجام امور خود ناتوان شود، تا زمانی که پرداختی مورد نظر هکر انجام شود؛ البته پرداخت مبلغ درخواست شده لزوماً به معنای تضمین رفع هک و ارائه کلید رمزگشایی نیست.

یک مثال: در یکی از سال های اخیر شهر Baltimore توسط بدافزاری به نام RobbinHood آلوده شده و تمام فعالیت های این شهر با مشکل مواجه شد. فعالیت هایی از جمله حمل و نقل، جمع آوری مالیات، ایمیل های دولتی و بسیاری دیگر.

این حمله برای این شهر بیش از 18 میلیون دلار هزینه داشته که همچنان عواقب آن حمله پایان نیافته اند. حمله ای مشابه به این نیز در سال 2018 برای شهر Atlanta رخ داد که برای آنها نیز 17 میلیون دلار هزینه برجای گذاشت.

Crypto-malware نیز نوعی بد افزار است که فایل های کاربر را رمزنگاری کرده و در یک بازه زمانی مشخص کاربر را ملزم به پرداخت مبلغی در قالب بیتکوین یا سایر ارزهای دیجیتال می کند.

-

نوع ششم: بمب های منطق (logic bombs)

بمب های منطق نوعی malware هستند که تنها در صورت انجام یک اقدام مشخص فعال می شوند، مثلاً با بیست و پنجمین ورود به اکانت، یا در یک بازه زمانی خاص.

معمولاً ویروس ها و کرم ها دارای بمب های منطق بوده تا بتوانند اقدام مخرب مورد نظرشان را در یک بازه زمانی مشخص یا در صورت محقق شدن یک شرط خاص، پیاده سازی کنند.

آسیب ایجاد شده توسط بمب های منطق، از تغییر بایت های داده ها تا از کار انداختن هارد درایوها محتمل است.

نرم افزارهای آنتی ویروس، معمولاً می توانند اکثر بمب های منطق متداول را شناسایی کرده و از اجرای آنها جلوگیری کنند.

البته تا آن زمان ممکن است آنها برای هفته ها، ماه ها یا سال ها، خاموش باقی بمانند.

-

نوع هفتم: بات ها / بات نت ها

بات نت (botnet) که مخفف robot network است، در واقع گروهی از بات هاست که هر نوع سیستم داخل یک شبکه را شامل می شود؛ البته سیستم هایی که آلوده شده باشند!

این بات نت ها معمولاً از راه دور کنترل می شوند.

در یک نمونه، بات نتی به نام Mirai توانست کنترل اینرنت اشیاء متصل به دستگاه هایی نظیر DVR، پرینترهای خانگی، و دستگاه های هوشمند را با وارد کردن یوزرنیم و پسورد پیش فرض آن دستگاه ها که در زمان ساخت ایجاد شده بودند، تحت کنترل خود درآورد.

مهاجمین این بات نت، از یک حمله DDoS به وسیله ارسال داده های بسیار حجیم در یک سایت هاستینگ برای این اقدام استفاده کرده و بسیاری از وب سایت های معروف را از دسترس خارج کردند.

-

نوع هشتم: Adware و spyware

هر دو spyware و adware، نرم افزارهای ناخواسته هستند. به صورتی که adware برای نمایش تبلیغات روی مرورگر شما ایجاد می شود. زمانی که یک برنامه را بدون دانش قبلی یا بدون اجازه دانلود می کنید، آنها به صورت پنهان، در بک گراند آن برنامه نصب می شوند.

این adware ها در عین مخرب بودن، می توانند با نمایش تبلیغات، برای کاربر آزاردهنده نیز باشند.

در سوی دیگر، spyware نوعی malware است که در تلاش برای دریافت دسترسی و آسیب رسانی به کامپیوتر شماست.

این مهاجمین پس از دریافت دسترسی، داده های شما را به تبلیغ کنندگان می فروشند، حتی گاهی به اطلاعات بانکی شما دست می یابند، و شاید از اطلاعات هویتی شما سوء استفاده کنند.

Spyware نیز اغلب با دانلود یک بسته نرم افزاری یا یک سایت اشتراک فایل کار خود را شروع می کنند.

یک مثال:

DarkHotel که وای فای هتلی که در اختیار رهبران دولتی و کسب و های بزرگ بود را هدف گرفت، و از چندین نوع malware برای دریافت دسترسی به سیستم هایشان استفاده کرد. پس از اینکه دسترسی محقق شد، مهاجمین keylogger هایی را نصب کرده و تمام پسوردها و سایر اطلاعات حساس سیستم ها را ضبط کردند.

-

نوع نهم: rootkits

Rootkits برنامه هایی هستند که به مهاجم اجازه می دهند تا دستوری را اجرا کرده و بدون اطلاع کاربر، کنترل کامل کامپیوترش را بدست گیرند.

چنین مهاجمی می تواند پس از دریافت کنترل، به فایل ها دسترسی پیدا کرده، و حتی پیکربندی های سیستم را از راه دور تغییر دهد.

با اینکه این نوع از malware ها در گذشته بیشتر در قالب اسب های تروجان رخ می دادند، امروزه با اپلیکیشن های مختلف به سیستم شما دست می یابند.

برخی از آنتی ویروس های نرم افزاری می توانند rootkit ها را شناسایی کنند؛ ولی در کل پاکسازی آنها از روی سیستم کار دشواری است. پس بهتر است در بسیاری از موارد، کل rootkit را پاک کرده و سیستم آسیب دیده را مجددا راه اندازی کنید.

چطور از حملات Malware جلوگیری کنیم؟

با اینکه نمی توان نسخه ای پیچید که به طور کامل در برابر تمام حملات سایبری در امان بود، اقداماتی هستند که شرکت ها و افراد حقیقی می توانند با اعمال آنها در برابر این گونه حملات در امان باشند:

- توسعه و ارتقای سیاست های امنیتی (Security Policies)

- اجرای آماده سازی و آگاهی امنیتی (Security Awareness Training)

- استفاده از احراز هویت و اعتبارسنجی چند عاملی نرم افزار محور

- نصب anti-malware و فیلترهای اسپم

- تغییر سیاست های امنیتی پیش فرض سیستم عامل

- اجرای ارزیابی های امنیتی مکرر

بگذارید این رویکردهای امنیتی را با جزییات بیشتری بررسی کنیم...

-

توسعه و ارتقای سیاست های امنیتی (Security Policies)

برخی از این سیاست ها می توانند مربوط به نحوه استفاده از سیستم ها باشند، برای مثال می توانید یک road map برای کاربران سیستم های درون شبکه تعیین کنید که چه اقداماتی را انجام ندهند، و چه زمانی از چه اقدامی استفاده کنند، و یا برای دسترسی به داده ها چطور به سیستم ها متصل شوند.

برای مثال می توانید به کمک ادمین خاصی در شرکت، یک نرم افزار آنتی ویروس یا anti-malware قدرتمند نصب کنید؛ می توانید پسوردها را تنها در اختیار ادمین قرار داده و یا امکان نصب نرم افزارها یا جا به جایی داده ها را تنها به ادمین محدود کنید.

بعلاوه می توانید امکان دانلود فایل، جا به جایی فایل ها و انتقال آنها به USB را برای کاربران سیستم ها مسدود کنید.

برخی سیاست ها نیز بر سیستم های شما اعمال می شوند؛ برای مثال می توانید برای وب سایت، سرور و شبکه خود سیاست های امنیتی مشخصی را تعریف کرده و از انواع حملات سایبری جلوگیری کنید. برای اینکار می توانید از سیستم های امنیت ابری میزبان کلود نیز کمک بگیرید.

-

اجرای آماده سازی و آگاهی امنیتی (Security Awareness Training)

منظور از این روش سرمایه گذاری برای برقراری امنیت کلی سازمان شماست. این سرمایه گذاری برای آموزش مسائل امنیتی می تواند در ادامه در ایجاد هزینه های مختلف که توسط حملات سایبری ایجاد می شوند، بسیاز موثر باشد.

بعلاوه، پیروی از بسیاری از چارچوب ها و استاندارهای امنیتی نظیر ISO, SOC 2, CMMC, HIPAA و غیره به آگاهی کارکنان و آموزش به آنها در خصوص مسائل امنیتی به صورت دوره ای نیاز دارد.

شاید سازمان های بزرگ برای آموزش و ایجاد چنین چارچوب های امنیتی به یک متخصص شبکه یا سیستم های کامپیوتری (IT) حرفه ای نیاز داشته باشد.

-

استفاده از احراز هویت و اعتبارسنجی چند عاملی نرم افزار محور

طبق تحقیقات مایکروسافت، 99.9% حملات malware خودکار را می توان با فعال سازی اعتبارسنجی چند عاملی (MFA) دفع کرد. البته به کلمه خودکار در این جمله دقت کنید، پس MFA نیز تنها یک لایه دفاعی است؛ چراکه مهاجمین و هکرهای حرفه ای از روش های بسیاری برای حمله به شبکه استفاده می کنند که همگی "خودکار" نیستند.

باید به این نکته نیز توجه کنید که حتی MFA های پیامک محور نیز با توجه به اینکه این تکنولوژی از کدهای متن خام (Plain text ) استفاده می کند، آنچنان قدرت امنیتی بالایی ندارند.

-

نصب anti-malware و فیلترهای اسپم

ایمیل ها یک متد اولیه و پایه برای انتقال malware و حملات مهندسی اجتماعی است. حتی اگر کارکنان شرکت از نرم افزارهای anti-malware و آنتی ویروس بر روی سیستم های خود برخوردار باشند، پیشنهاد می شود که این نرم افزارها را روی میل سرورهای شرکت نیز به عنوان یک رویکرد امنیتی دیگر اضافه کنید.

تنظیم یک فیلتر اسپم نیز یک اقدام معقول است. یک ادمین شبکه باید تمام ترافیک مخرب را درجا مسدود کند.

البته باید حواستان باشد که اگر فیلترها بیش از حد سخت گیرانه باشند، ترافیک مجاز نیز گاهاً مسدود شده و کاربر نهایی ناراضی خواهد شد.

در بهترین حالت باید دو سه هفته برای اعمال تغییرات و اصلاحات لازم زمان صرف کنید، تا به یک سیستم ایمن مجهز شوید.

برخی از نرم افزارهای ضدهزرنامه، مثل mimecast می توانند قابلیت spam filtering را برای شما فعال کنند.

-

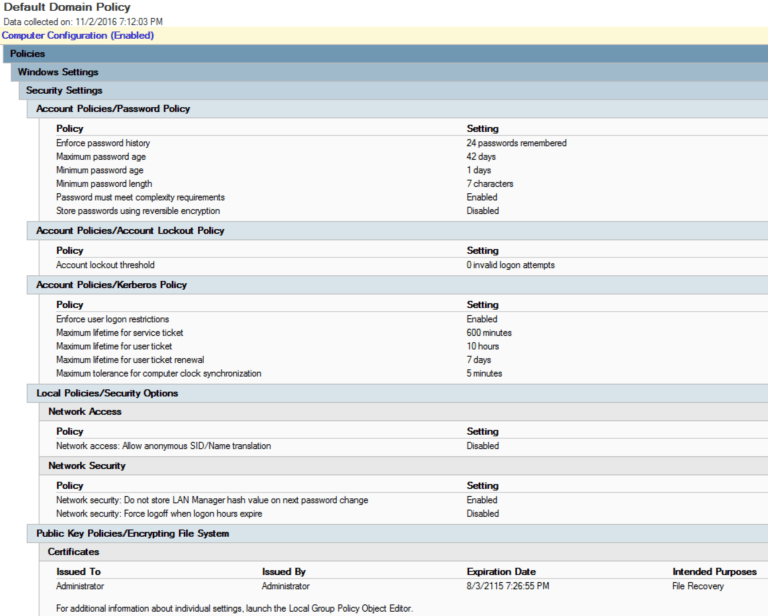

تغییر سیاست های امنیتی پیش فرض سیستم عامل

با اینکه تنظیمات پیش فرض، تنظیماتی محتاطانه هستند، اما می توانند بسیار بهتر عمل کنند.

در این مثال، مایکروسافت پیشنهاد می کند که 10 تا 24 پسورد موجود در تاریخچه خود را تغییر داده و سن پسوردها را از روز ایجاد تا 42 روز کاهش دهید.

در نهایت این مسئولیت یک ادمین شبکه است که از امنیت بالای دامنه ها، دستگاه ها و سیستم ها تا حد قابل قبول اطمینان حاصل کرده و زیرساخت های شرکت/سازمان را در برابر حملات مقاوم کند.

-

اجرای ارزیابی های امنیتی مکرر

با اجرای ارزیابی های منظم می توانید مشکلات و رخنه های امنیتی موجود را شناسایی کرده و جلوی نقاط ضعف در کنترل مسائل امنیتی و پیکربندی های ضعیف را بگیرید.

ابزارهایی برای این امر وجود دارند که نظیر Nessus می توانند پورت ها، پروتکل ها و نقشه ها را اسکن، تحلیل و رصد کرده و گزارشی دقیق ارائه دهند.

اکثر این اسکنر ها به شما اطلاعاتی جامع در قالب یک داشبورد کاربردی می دهند که مسائل امنیتی یافته شده را همراه با میزان حساسیت شان به شما نمایش می دهند.

راهکار میزبان کلود

میزبان کلود راهکار سیستم های امنیت ابری خود را به شما پیشنهاد می کند؛ به کمک سیستم waf می توانید در یک محیط کاربری ساده و جذاب، برای شبکه خود بر مبنای API قوانین امنیتی مورد نظر را تعریف کرده و درخواست های مشکوک را در لحظه دفع کنید؛ به این صورت داده های شما در امان خواهند ماند.

علاوه بر این می توانید به کمک سرویس جلوگیری از حملات DDoS میزبان کلود، انواع مختلف این حملات نظیر ICMP,DNS Flood, TCP & UDP Flood و ... را دفع کنید. به این ترتیب، از ایجاد ترافیک مخرب در کانال های ورودی به سایت توسط مهاجمین ناشناس و بات نت ها در تمامی سطوح و مصرف اضافی منابع جلوگیری کرده و از در دسترس بودن سرورها برای مخاطبان موجه و مشتریان واقعی اطمینان حاصل خواهد کرد.

جمع بندی

یک حمله malware نوعی از حملات سایبری است که یک نرم افزار مخرب اقداماتی غیرمجاز را روی سیستم قربانی اجرا می کند. این نرم افزارهای مخرب (مثل ویروس ها) شامل انواع مختلفی هستند که معروف ترین آنها عبارتند از ویروس ها، بدافزارها، spyware و دستورها و کنترلر های معین.

بسیاری از سازمان های بزرگ و کوچک، کسب و کارهای آنلاین و حتی سیستم های خانگی بارها توسط این حملات مورد آسیب های جدی قرار گرفته و داده های بسیاری توسط هکرها لو رفته اند. در این مطلب به شما متداول ترین روش های اعمال یک malware را معرفی کرده و در نهایت راهکارهایی برای مقابله با آنها نیز ارائه شد؛ امیدواریم از این مطلب نهایت استفاده را برده باشید.

ارائه دهنده خدمات زیرساخت یکپارچه ابری