یک پروکسی نامرئی که با عناوین inline proxy ، پروکسی میانجی یا تحمیلی نیز شناخته می شود، نوعی سرور است که رابطه بین اتصالات کاربر نهایی یا دستگاه و اینترنت را قطع می کند (منظور از قطع کردن در میان قرار گرفتن است). این پروکسی به این دلیل نامرئی یا transparent نامیده شده که این میانجی گری را بدون تغییر در درخواست ها و پاسخ های طرفین انجام می دهد. در این راستا، سرور پروکسی نامرئی Squid ، ابزاری بسیار محبوب و منبع باز برای پروکسی های نامرئی است.

برای مثال، ممکن است کاربری در یک شبکه سازمانی در حال استفاده از اینترنت و چک کردن سایت های مختلف باشد؛ این کاربر درخواستی برای مشاهده خبری در cnn.com ارسال می کند، و دقیقاً همان محتوایی را مشاهده می کند که در اتصال لوکال خانه خود مشاهده می کرد.

با این وجود، بدون اطلاع این کاربر، مطلب خبری از سرور اصلی cnn.com به دست او نرسیده بلکه این محتوا از یک پروکسی نامرئی که در شبکه سازمان قرار دارد، به کاربر تحویل شده است. تجربه کاربری دقیقاً همان است. با این تفاوت که رئیس این کاربر می تواند رفتار وی را رصد کرده و دسترسی او به برخی از سایت ها را مسدود کند.

پروکسی های نامرئی و پروکسی های تحمیلی (forced proxy)

گاهی اوقات پروکسی های نامرئی را پروکسی های تحمیلی یا اجباری نمی نامند، چراکه می توان آنها را بدون هیچ تغییری در تنظیمات کامپیوتر، برای اتصالات اعمال کرد.

در نتیجه چنین پروکسی خاصی می تواند بر کاربر تحمیل شده باشد، حتی بدون اطلاع یا تاییده آنها! البته در بیشتر اوقات کاربر از وجود این پروکسی ها مطلع می شوند، چراکه سایت هایی وجود دارند که آنها را از وجود یک پروکسی نامرئی مطلع می کنند.

پس در کل پروکسی های نامرئی توسط ادمین های شبکه پیاده می شوند نه کاربر نهایی.

تنظیمات پروکسی نامرئی

زمانی که می خواهید یک پروکسی transparent راه اندازی کنید، باید این تنظیمات را اعمال کنید:

- اعتبار سنجی: برای سرور همان امضاها یا credentials مشابهی را فراهم می کند که کاربر پشت پروکسی با آن مواجه می شود.

- قطعی (میانه قرار گرفتن) یا interception: تعریف می کند که ترافیک به چه صورت قطع شود، در سطح سیستم عامل یا در سطح روتر.

- کشینگ: تعریف می کند که آیا پروکسی سرور محتوا را برای کاربران بازگشتی کش کند یا نه.

- پروکسی معکوس: می توانید پروکسی را در مقابل وب سرور قرار دهید تا عملکرد را برای کاربران تسریع بخشید.

- فیلتر کردن چت ها، جریان دهی به داده ها، تحمل تهدیدات و غیره: پروکسی نامرئی را طوری پیکربندی کنید که اجازه دسترسی کاربران به برخی از پروتکل ها یا پورت ها را ندهد.

کاربردهای پروکسی نامرئی در سمت کلاینت

می توانید پروکسی نامرئی را در سمت کلاینت نیز اجرا کنید، که یعنی تمام ترافیک ورودی و خروجی به سمت یک کلاینت از پروکسی عبور کند. برخی از کاربرهای پروکسی های نامرئی سمت کلاینت عبارتند از:

-

فیلتر کردن محتوا

می توانید از یک پروکسی transparent برای فیلتر کردن محتوای ناخواسته استفاده کنید، که از بخش تنظیمات تعریف شده پروکسی قابل پیکربندی است. برای مثال، زمانی که یک سایت مشخص درخواست می شود، پروکسی می تواند از forward کردن یا هدایت درخواست به سمت وب سرور جلوگیری به عمل آورد. در عوض، اتصال را قطع کرده و به کاربر یک پیغام خطا نمایش می دهد.

-

پروکسی های درگاه (gateway proxies)

می توانید بر مبنای قوانین خاصی از یک "پروکسی درگاه" برای مسدود سازی یا ویرایش ترافیک شبکه ای استفاده کنید. برای مثال، یک فایروال نوعی پروکسی نامرئی است که به ترافیک اجازه می دهد بین شبکه داخلی و اینترنت عبور و مرور کند، ولی ترافیکی که بر خلاف جداول قوانین فایروال عمل کند را مسدود می کند.

-

کشینگ نامرئی

اگر چند نفر از یک نقطه یکسان به محتوایی یکسان دسترسی پیدا کنند، برای مثال چند دانشجو خبری مشابه را از طریق شبکه دانشگاه درخواست کرده باشند، کش کردن اولیه محتوا بسیار کارآمدتر خواهد بود. پس در این شرایط برای کاربران متوالی از نسخه کش شده کمک گرفته می شود. یک پروکسی نامرئی می تواند چنین کاری را برای یک سازمان، ساختمان یا محله ممکن کند.

-

رصد و مانیتورینگ ترافیک

اگر شبکه ای را مدیریت می کنید، می توانید از پروکسی نامرئی برای رصد ترافیک کاربران و رفتار آنها استفاده کنید.

رصد ترافیک می تواند کاربردهای غیرمجاز دیگری نیز داشته باشد، برای مثال یک ادمین WIFI عمومی می تواند اتصالات کاربران را مشاهده کرده و داده ها و امضاهای دیجیتال آنها را به سرقت برد.

-

اعتبار سنجی

برخی اوقات ادمین های اینترنت های موبایلی و wifi های عمومی از پروکسی نامرئی برای اجبار کاربران به تایید هویتاشان در شبکه استفاده می کنند؛ پس از اینکه کاربر آن را تایید می کند، به ادمین اجازه می دهد تا از جانب او در اینترنت بچرخد.

در این راستا شاید کاربر اطلاعی از ارائه دسترسی به دیگری خبر نداشته باشد، و ممکن است این دسترسی برای اهداف سودجویانه مورد استفاده قرار گیرد.

کاربردهای پروکسی نامرئی در سمت سرور

-

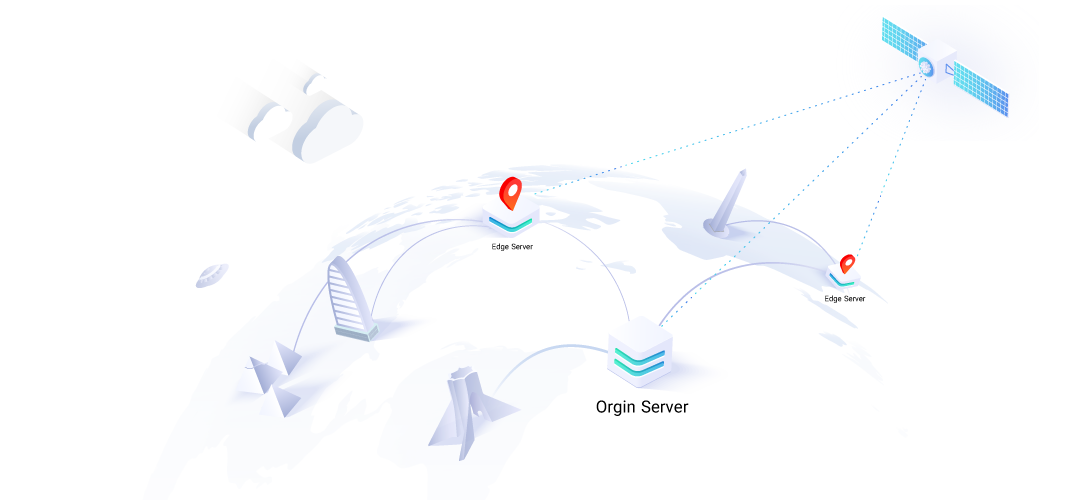

میانجی گری TCP برای مقابله با DDoS

Intercept یا میانجی گری TCP در واقع نوعی پروکسی نامرئی است که می توانید از آن برای محافظت از یک سرور در برابر حملاتی نظیر SYN-flood استفاده کنید. این روش تمام ترافیک ورودی به سرور را قطع کرده، درخواست های کلاینت ها را تایید و پس از اجرای یک handshake سه مرحله ای ، آن را به سمت سرور هدایت می کند.

TCP Intercept درخواست های TCP را زیر نظر داشته و برای برقراری اتصال (حدوداً 30 ثانیه) منتظر می ماند. زمانی که تعداد اتصالات غیرفعال به یک حد مشخص رسد، TCP intercept به حالت تهاجمی وارد می شود. در این حالت، هر اتصال ورودی جدید باعث حذف اتصالات غیرفعال قدیمی تر می شود.

این تکنیک در برابر حملات DDoS مدرن امروزی دیگر اثربخشی ندارند. مهاجمینی که سرورهای قدرتمند یا میلیون ها کامپیوتر را کنترل می کنند، می توانند SYN Flood هایی ایجاد کنند که به سادگی کنترل کننده TCP Intercept را از کار بیاندازد.

به همین دلیل است که بسیاری از سازمان ها از راهکارهای ابری محور برای جلوگیری از حملات DDoS استفاده می کنند. معمولا این سازمان ها از سرور ابری ساعتی قدرتمند که در واقع به شکل pay as you go می باشد، استفاده میکنند.

این سرویس های ابری می توانند در لحظه برای مقابله با اندازه های مختلف حملات DDoS خود را وفق داده و به اصطلاح Scale یابند. برای مثال، سرویس های مقابله با حملات DDoS می توانند در مقابل حملات لایه پروتکل و اپلیکیشن که در لایه TCP رخ نمی دهند، ایستادگی کنند.

راهکار میزبان کلود

به کمک سرویس امنیت ابری میزبان کلود می توانید به سادگی و بی دغدغه از قابلیت های پیشرفته سیستم های امنیتی برای مقابله با انواع حملات در سطوح مختلف و در اندازه های مختلف بهره مند شوید؛ برای مثال می توانید به کمک سرویس مقابله با حملات DDoS میزبان کلود، تمامی انواع این حملات را در لحظه دفع کرده و سطوح امنیتی سایت خود را ارتقا دهید. و یا به کمک سرویس WAF میزبان کلود می توانید در برابر حملات لایه اپلیکیشن با قدرت ایستادگی کنید.

جمع بندی

پروکسی نامرئی، در واقع یک میانجی یا رابط میانی بین اتصالات کاربران نهایی و اینترنت است که با اهداف مختلفی توسط ادمین های شبکه مورد استفاده قرار می گیرد. این پروکسی می تواند برای مدیریت بهتر ترافیک شبکه، رفتار کاربران و حتی مقابله با حملات DDoS مورد استفاده قرار گیرد.

در این مطلب با هم چیستی و موارد استفاده این نوع پروکسی ها را بررسی کردیم. در صورتی که به مطالعه در خصوص پروکسی های معکوس و مستقیم علاقه مندید، پیشنهاد می کنیم این مطلب را در بلاگ میزبان کلود مطالعه کنید. امیدواریم این مطلب برای شما مفید واقع شده باشد.

ارائه دهنده خدمات زیرساخت یکپارچه ابری