رخنه داده ها، لو رفتن اطلاعات یا نفوذ به آنها همگی ترجمه هایی هستند که می توان برای data breaches در نظر گرفت. اما معنا و مفهوم تمامی آنها یک چیز است! چیزی بیش از یک ترور موقت؛ دستیابی هکرها به داده ها. این رخنه اطلاعاتی می تواند زندگی، تجارت و تعاملات بین افراد، سازمان ها و حتی دولت ها را تحت تأثیر قرار دهد.

بدون توجه به اینکه شما آنلاین باشید یا آف لاین، هکرها می توانند از طریق اینترنت، بلوتوث، پیامک، و یا سرویس های آنلاینی که استفاده می کنید، به شما و اطلاعات تان دستیابی پیدا کنند.

عدم توجه مناسب به جزئیات، ممکن است با کوچک ترین اشتباهی، یک رخنه اطلاعاتی بزرگ را رقم زند.

از آنجا که بسیاری از افراد از تهدیدات امنیتی مدرن و رایج آگاه نیستند، به آنها توجه کافی نیز نمی کنند.

در این مطلب به چیستی data breaches و تأثیرات آنها اشاره خواهیم کرد و به این سوالها پاسخ خواهیم داد:

- رخنه های اطلاعاتی یا data breaches چه هستند؟

- چه چیزی یک data breach را رقم می زند؟

- یک رخنه اطلاعاتی چطور ما را تحت تأثیر قرار می دهد؟

- و چطور می توان از وقوع رخنه های اطلاعاتی جلوگیری کرد؟

پس قبل از هر چیز بگذارید در مورد چیستی این موضوع مهم بیشتر بدانیم...

Data Breach چیست؟

رخنه داده ها یعنی لو رفتن اطلاعات محرمانه، حساس، سری، و محافظت شده و دستیابی یک شخص غیر مجاز به آنها.

بنابراین فایل ها در یک data breach بدون اجازه، مشاهده شده و یا به اشتراک گذاشته می شوند.

هر کسی ممکن است در معرض رخنه داده ای قرار گیرد؛ از اشخاص حقیقی گرفته تا سازمان ها و دولت ها. مهم تر از این، هر کس ممکن است در صورت محافظت نشدن، دیگران را نیز در معرض خطر قرار دهد.

در کل، رخنه های داده ای به دلیل ضعف در دو چیز رخ می دهند:

- تکنولوژی

- رفتار کاربر

هر چه کامپیوترها و دستگاه های موبایل ما ویژگی های اتصالی بیشتری داشته باشند، نقاط بیشتری برای لو رفتن داده ها مهیا می شود. تکنولوژی های جدید از توانایی ما در محافظت از آنها سریعتر رشد می کنند.

دستگاه های IoT یا اینترنت اشیاء دقیقا نمونه ای از این گواه هستند که ما سرعت و راحتی را به امنیت ترجیح می دهیم.

بسیاری از محصولات خانه های هوشمند، نقاط نفوذی دارند؛ مثل کمبود رمزنگاری، که هکرها در چنین شرایطی سوء استفاده خود را آغاز می کنند.

از زمانی که محصولات، خدمات و ابزارهای دیجیتال با امنیت کمتری توسط اکثر ما استفاده می شوند، کماکان شاهد اینگونه مشکلات خواهیم بود.

با این حال، حتی اگر بحث های امنیتی تکنولوژی های جدید نیز به بهترین شکل رعایت شوند، باز هم کاربران زیادی با عادت های دیجیتالی ضعیفی وجود دارند که یک وب سایت یا شبکه را در ریسک قرار می دهند.

بدون امنیت همه جانبه در هر دو سطح کاربر و سازمان، به احتمال زیاد همگی در خطر رخنه اطلاعات خواهیم بود.

بگذارید به چگونگی رخداد Data Breach بپردازیم...

Data Breach چطور رخ می دهد؟

اکثر تصور می کنند که رخنه های اطلاعاتی فقط توسط یک هکر بیرونی اتفاق می افند، اما این تصور لزوماً صحیح نیست!

دلایل رخ دادن رخنه های اطلاعاتی ممکن است به اهداف حمله مرتبط شود، ولی، می تواند به سادگی با یک اشتباه فردی یا بی دقتی در زیرساخت های یک شرکت رخ دهد.

رخنه های اطلاعاتی اغلب به این شکل رخ می دهند:

- دسترسی تصادفی یک کارمند داخلی: مثال این مورد کارمندی است که از کامپیوتر یک همکار برای خواندن فایلی استفاده می کند و اجازه قانونی قابل قبولی نیز ندارد. این دسترسی غیر عمدی بوده و هیچ اطلاعاتی با جایی به اشتراک گذاشته نمی شود. با این حال، چون توسط شخصی غیر مجاز مشاهده شده، داده ها رخنه یافته یا breached در نظر گرفته می شوند.

- یک کارمند مخرب: این فرد عمداً به داده های سازمانی دسترسی پیدا کرده و آنها را با فرد یا سازمان دیگری به اشتراک می گذارد. ممکن است این کارمند اجازه قانونی برای دسترسی به داده ها داشته باشد، اما هدف استفاده غیر مجاز از داده ها می تواند یک data breach در نظر گرفته شود.

- دستگاه های گم شده یا دزدیده شده: یک هارد درایو یا لپ تاپ قفل نشده یا رمز دهی نشده، یا هر چیز دیگری که شامل اطلاعات حساسی باشد که به درستی امن نشده باشد، می تواند گم یا دزدیده شود.

- مجرمان خارجی مخرب: اینها همان هکرهایی هستند که از بخش های مختلفی برای حمله استفاده کرده و اطلاعات را از شبکه ها و یا اشخاص مختلف جمع آوری می کنند.

روش های مخرب برای رخنه در اطلاعات

از آنجایی که رخنه های اطلاعاتی مخرب از حملات سایبری نشات می گیرند، باید بدانیم که مراقب چه چیزهایی باشیم.

اینها چند مورد از متداول ترین روش هایی هستند که توسط هکر مورد استفاده قرار می گیرند:

- فیشینگ (phishing)

- حملات Brute force

- بدافزارها (malware)

فیشینگ (phishing): این حملات مهندسی شده ی اجتماعی، برای گول زدن شما و ترغیب شما در ایجاد یک رخنه اطلاعاتی طراحی می شوند. این هکرها خود را جای یک شخص یا سازمان معتمد جا زده و شما را تخلیه اطلاعاتی می کنند.

آنها سعی دارند تا شما را وادار کنند که اطلاعات دسترسی به داده های حساس را برای آنها مهیا کنید. بی آنکه از حمله خبری داشته باشید.

حملات (brute force): در یک رویکرد تهاجمی دیگر، هکرها ممکن است از ابزارهایی برای حدس زدن پسوردها بهره گیرند.

این حملات روی تمام احتمالات پسورد شما کار کرده تا آن را به درستی حدس بزنند. اینگونه حملات ذاتاً کند هستند اما با افزایش سرعت و توانایی های سیستم های امروزی، رواج بیشتری یافته اند.

یکی از ترفندهای این هکرها، بکارگیری دستگاه های شما برای ارتقا پردازش های سود جویانه ی خود است. پس حتما مراقب بدافزارها باشید.

بدافزارها (malware): سیستم عامل، نرم افزار و سخت افزار دستگاه شما، یا حتی شبکه و سرورهایی که به آن متصل هستید، ممکن است دارای نواقص امنیتی باشند؛ این حفره های امنیتی توسط مجرمین به عنوان فرصتی ایده آل برای جا دادن بد افزارهای خود دیده می شوند. Spyware برای سرقت داده های خصوصی ضمن ناشناس ماندن، ایده آل ترین ابزار برای هکرهاست.

هدف data breaches دستیابی به چه چیزی است؟

اگرچه ممکن است رخنه اطلاعات از یک سهل انگاری نشات گرفته باشد، اما اگر این رخنه توسط فردی غیر مجاز و با سرقت اطلاعات محرمانه همراه باشد، می توان صدمات جبران ناپذیری وارد کند. یک هکر پس از دستیابی می تواند اطلاعات هویتی شخصی یا سرمایه فکری یک سازمان را برای رسیدن به اهداف مالی، به سایرین بفروشد.

اکثر مجرمین مخرب با یک الگوی ساده پیش می روند: برنامه ریزی برای هدف گیری یک سازمان.

آنها در مورد نقاط ضعف قربانی خود تحقیق می کنند، که برای مثال آپدیت های جا مانده یا نا موفق، یا رخنه های شبکه ای آنها کجاست؟ از چه طریق و کدام کارمند داخلی می توان از طرح های فیشینگ استفاده کرد؟

پس ابتدا نقاط ضعف قربانی توسط هکر شناسایی شده و سپس برای کارمند داخلی هدف یک برنامه خاص تنظیم کرده و آنها را در معرض دانلود یک فایل بد افزار قرار می دهد. گاهی اوقات آنها مستقیما شبکه را هدف می گیرند.

زمانی که دسترسی مهیا شد، هکر به سادگی اطلاعات مورد نیاز خود را جستجو می کند؛ البته جالب است که بسیاری از آنها صبورانه این کار را انجام می دهند، چراکه به طور میانگین زمان شناسایی رخنه های اطلاعاتی بیش از 5 ماه زمان می برد.

اغلب نقاطی که هکرها هدف گیری می کنند، عبارتند از:

- امضاهای ضعیف: بسیاری از رخنه های اطلاعاتی از امضاهای ضعیف یا دزدیده شده، نشات گرفته اند. اگر هکر ترکیب یوزرنیم و پسورد شما را در اختیار داشته باشد، در اصل درب بازی به سمت شبکه شما کسب کرده است؛از آنجا که اکثر افراد از پسوردهای تکراری استفاده می کنند، مجرمین سایبری می توانند از حملات brute force برای دسترسی به ایمیل، وب سایت، حساب های بانکی، و سایر منابع و اطلاعات مالی استفاده کنند.

- اعتبارها و امضاهای سرقت رفته: رخنه هایی که توسط فیشینگ رخ می دهند به دلیل ضعف بزرگ در مسائل امنیتی است، که اگر هکری به اطلاعات شخصی دست یابد، می تواند از آن برای کشف اطلاعات بانکی و مالی شما استفاده کند.

- دارایی های درگیر شده: حملات بد افزاری متنوعی برای خنثی کردن مراحل اعتبار سنجی در ورود به یک شبکه یا کامپیوتر مورد استفاده قرار می گیرند.

- سرقت های مالی: برخی از هکرها پس از سرقت کارت های بانکی افراد، با ورود به دستگاه های خودپرداز و استفاده از ابزارهای خاص، منابع مالی شما را سرقت می کنند.

- ابزارهای شخص ثالث: اگرچه ممکن است هر کاری برای ایمن سازی شبکه و داده های خود انجام داده باشید، اما مجرمین می توانند از واسط های شخص ثالثی که با آنها کار می کنید برای ورود به سیستم های شما استفاده کنند ( مثل نرم افزارها ).

- دستگاه های موبایل: زمانی که کارمندان مجازند تا موبایل های شخصی خود را وارد محیط کاری کنند، ممکن است با نصب یک اپ توسط یک موبایل نا امن، اطلاعات دستگاه را در اختیار هکر قرار داده و با اتصال غیرمجاز به ایمیل و فایل های کارمند، هکر به سیستم های شرکت دسترسی پیدا کند.

چطور از وقوع Data Breach جلوگیری کنیم؟

برای محافظت یک شرکت، سایت، اپلیکیشن و غیره از رخنه های اطلاعاتی، باید تمام افراد درگیر در تمام سطوح نکات امنیتی را رعایت کنند. از کارمندان دفتری گرفته تا IT و افراد مابین.

هر شخصی که با یک سیستم کار می کند، می تواند یک عامل بالقوه برای اینگونه حملات باشد؛ در ادامه به چند اقدام مهم برای جلوگیری از رخنه های اطلاعاتی اشاره خواهیم کرد:

- بروزرسانی و پچ کردن نرم افزارها به محض اینکه جدیدترین نسخه ها عرضه می شوند.

- رمزتگاری و ایجاد پسوردهای قوی برای تمام داده های حساس.

- بروزرسانی و تغییر دستگاه ها پس از آنکه نرم افزارهای امنیتی توسط تولید کننده دستگاه پشتیبانی نمی شود.

- پیاده سازی سیاست های امنیتی برای استفاده از تلفن همراه در محل کار مثل اجبار به استفاده از VPN شرکت یا آنتی ویروسی خاص.

- تقویت امضاها و فعالسازی رمز دهی دو مرحله ای برای جلوگیری از حملات سایبری و استفاده از ابزارهای مدیریت پسورد توسط کارکنان شرکت.

- آموزش کارمندان در خصوص بهترین روش های برقراری امنیت و جلوگیری از حملات مهندسی شده.

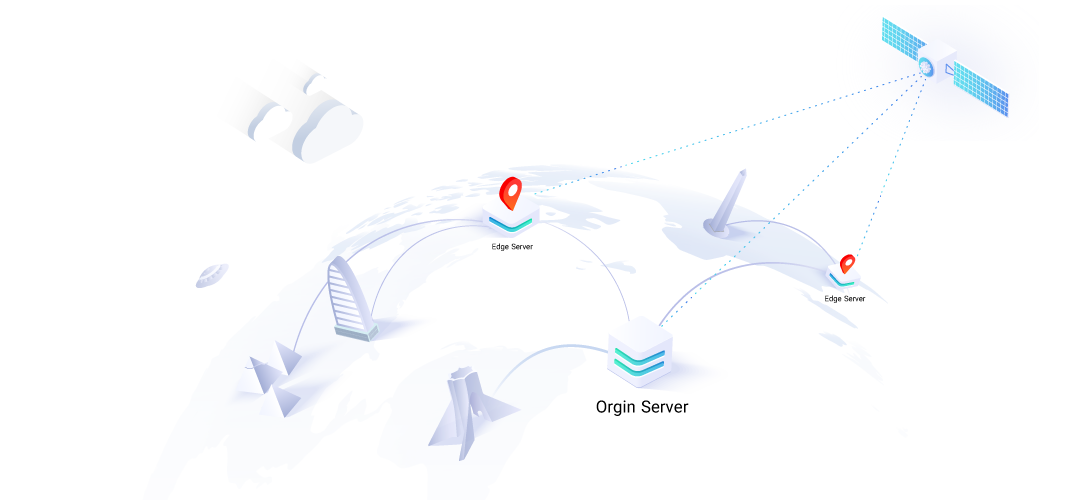

راهکار میزبان کلود

در صورتی که دارای یک سایت یا اپلیکیشن و داده هایی حساس هستید، می توانید از سرویس های امنیت ابری میزبان کلود برای برقراری بالاترین سطح امنیت کمک بگیرید؛ سرویس مقابله با حملات DDoS میزبان کلود به شما کمک می کند تا در مقابل انواع حملات سایبری از جمله Brute force ایستادگی کرده و یا با فایروال ها و waf های میزبان کلود دروازه های ورودی به شبکه و وب اپلیکیشن های خود را به بهترین نحو ایمن کنید.

علاوه بر این شرکت ها و سازمان های دولتی، بانکی و موسسات مالی که امکان ارائه کلیدهای خصوصی خود به شرکت های شخص ثالث را ندارند نیز می توانند از تمامی این قابلیت ها بدون در اختیار گذاشتن اطلاعات و کلید خصوص خود بهره مند شوند. برای این منظور میزبان کلود قابلیت Keyless SSL را فراهم کرده است.

توصیه می کنیم برای کسب اطلاعات بیشتر در خصوص ویژگی ها و قابلیت های سرویس های امنیت ابری میزبان کلود حتما به صفحات مربوطه مراجعه کرده و در صورت نیاز به دریافت مشاوره و راهنمای در خصوص پیکربندی، با کارشناسان ما در ارتباط باشید.

جمع بندی

Data Breach رخدادی است که اطلاعات یا داده های شخصی، سازمانی و غیره توسط شخصی غیر مجاز از طریق یک دستگاه به سرقت رفته، خوانده شده، و به اشتراک گذاشته می شود. این رخنه های اطلاعاتی می تواند در اندازه های مختلفی رخ داده و کسب و کارهایی را از پا انداخته، سازمان هایی را با مشکلات بزرگی مواجه کرده و حتی اشخاصی را با دردسرهای جبران ناپذیری همراه کند. پس بهترین رویکرد در قبال این مشکلات، پیش گیری از آنهاست. در این مطلب راهکارهایی برای جلوگیری از رخنه های اطلاعاتی ارائه شد. امیدواریم این مطلب برای شما مفید واقع شده باشد.

ارائه دهنده خدمات زیرساخت یکپارچه ابری