تروجان ها برنامه های فریب دهنده ای هستند که برای اجرای یک عملیات مشخص برنامه ریزی می شوند؛ البته این عملیات بیشتر جنبه تخریبی و آسیب رسانی دارد. به احتمال زیاد آنها در ظاهر یک نرم افزار، موزیک و فیلم رایگان، یا تبلیغات قانونی نمایان می شوند. عبارت ویروس تروجان از لحاظ فنی دقیقاً صحیح نیست! طبق بیشتر تعاریف، تروجان ها ویروس نیستند! ویروس برنامه ای است که با پیوستن به یک نرم افزار دیگر پخش می شود، در حالی که تروجان از طریق تظاهر به نرم افزار یا محتوایی کاربردی بودن، تکثیر می یابد.

بسیاری از متخصصین برنامه های spyware که رفتارهای کاربران را ردیابی کرده و آنها را همراه با داده های مهم برای مهاجم یا هکر ارسال می کنند، به عنوان نوعی تروجان می شناسند.

این تروجان ها می توانند خود به تنهایی برای یک هکر یا مهاجم در نقش یک ابزار وارد شوند، و یا می توانند پلتفرمی برای اجرای سایر اقدامات مخرب باشند.

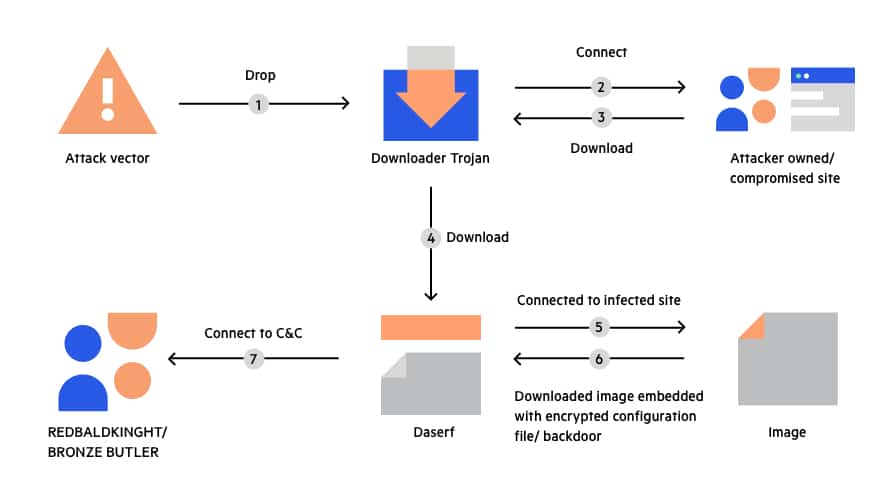

برای مثال، دانلودر های تروجان توسط مهاجمین برای پیاده سازی payload های بعدی در دستگاه قربانی مورد استفاده قرار می گیرند. Rootkit های تروجان نیز برای حضور مستمر بر روی دستگاه کاربر یا یک شبکه سازمانی کاربرد دارند.

روش های نفوذ تروجان ها

تروجان ها به چند روش رایج کامپیوترهای شبکه شما را آلوده می کنند:

- یک کاربر به وسیله تکنیک های مهندسی اجتماعی (social engineering) یا هر نوع از فیشینگ مورد هدف قرار گرفته و پس از باز کردن فایل های ضمیمه یک ایمیل یا کلیک بر روی لینک یک سایت آلوده گرفتار یک تروجان می شود.

- کاربر یک سایت مخرب را باز کرده و برای دانلود نرم افزاری کاربردی فریب می خورد، یا ممکن است برای مشاهده یک ویدیو به دانلود یک codec تشویق شود.

- کاربر از سایتی بازدید کند که با کدهای مخرب آلوده شده (مثل malvertising یا cross-site scripting).

- کاربر برنامه ای را دانلود کند که منتشر کننده آن ناشناس یا غیر مجاز باشد.

- مهاجمین از طریق سوء استفاده از آسیب پذیری یک نرم افزار یا دسترسی غیر مجاز، تروجان را نصب کنند.

انواع تروجان ها

اولین تروجانی یافت شده، ANIMAL یا حیوان بود که در سال 1975 منتشر شد. از آن زمان به بعد، چندین میلیون متغیر از تروجانها پدیدار شده که در انواع مختلفی دسته بندی می شوند. در زیر برخی از این انواع آورده شده اند:

-

تروجان دانلودر (Downloader Trojan)

یک تروجان دانلودر کدهای مخرب دیگر را دانلود و پیاده می کند؛ مثل rootkit ها، بد افزارها (ransomware) یا keylogger ها.

بسیاری از بدافزارها خود را از طریق یک dropper تکثیر می کنند؛ منظور از dropper تروجان دانلودری است که روی کامپیوتر کاربر دانلود شده و عناصر مخرب دیگر را اجرا می کند.

یک dropper اولین مرحله در یک حمله تروجان چند مرحله ای است؛ که با نصب یک نوع دیگر از تروجان همراه بوده و جای پای مهاجم را محکم تر می کند. برای مثال، یک dropper می تواند برای تزریق یک تروجان backdoor درون یک سرور آسیب پذیر مورد استفاده قرار گیرد.

-

تروجان های Backdoor

یک تروجان backdoor یک تونل ارتباطی مخفی باز کرده و نصب malware لوکال برای برقراری ارتباط با دستورات مهاجم و مرکز کنترل را ممکن می سازد.

این روش به هکرها کنترل کاملی بر دستگاه داده و به آنها این امکان را می دهد تا داده ها را رصد یا سرقت کرده و نرم افزارهای دیگر را روی آن راه اندازی کنند.

-

Spyware

Spyware نرم افزاری است که فعالیت های کاربران را رصد کرده، و داده های حساس مثل اطلاعات بانکی یا اعتباری را جمع آوری می کند. سپس این اطلاعات را برای مهاجم ارسال می کنند. معمولاً این spyware ها خود را به نرم افزاری کاربردی و مفید نمایان می کنند، پس در اصل نوعی تروجان محسوب می شوند.

-

تروجان های Rootkit

تروجان های Rootkit دسترسی به روت یا تنظیمات مدیریتی به یک دستگاه را به دست آورده و مدیر اصلی را از سیستم عامل بیرون می کنند. این روش باعث می شود تا شناسایی و حذف آنها بسیار دشوار شود.

-

تروجان های حملات DDoS (بات نت ها)

تروجان های DDoS دستگاه قربانی را در یک بات نت عظیم به یک زامبی تبدیل می کنند. هدف مهاجم این است که تا حد امکان دستگاه های بیشتری را وارد بات نت کرده و از آنها برای اعمال تصمیمات و اهداف مخرب خود بدون آگاهی مالکین دستگاه ها استفاده کند.

معمولاً هدف این حمله ها از کار انداختن سرورها به وسیله ترافیک جعلی به عنوان بخشی از حمله DDoS است.

مثال هایی از Malware های اسب تروجان

در زیر به چند مورد از خطرناک ترین و تکثیر پذیر ترین تروجان ها اشاره خواهیم کرد:

-

Zeus

Zeus/Zbot بسته ای malware است که در یک مدل سرور یا کلاینت اجرا می شود. سپس دستور Zeus را فرا خوانده و مرکز کنترل را آماده می کند. پیش بینی شده که این نوع از تروجان بیش از 3.6 میلیون کامپیوتر در آمریکا را آلوده کرده است، حتی دستگاه های NASA، بانک آمریکا و دپارتمان حمل و نقل آمریکا.

Zeus کامپیوترهای ویندوزی را آلوده کرده و داده های محرمانه را از کامپیوتر قربانی به سمت سرور Zeus ارسال می کند. این روش بیشتر برای سرقت اطلاعات و جزئیات بانکی، و سایر اطلاعات مالی و در نهایت انتقال به حساب مهاجم مورد استفاده قرار می گیرد.

نقطه ضعف سیستم Zeus تک سروره بودن C&C است که توسط آژانس ها و محاکم مقرراتی مورد مؤاخذه قرار گرفت. نسخه های بعدی Zeus الگوریتم های تولید کننده دامنه ای را اضافه کرد که به zeus اجازه می دهد تا در صورت در دسترس نبودن سرور zeus، به لیستی از نام های دامنه جایگزین متصل شود.

-

ILOVEYOU

ILOVEYOU که بیشتر به عنوان یک ویروس شناخته می شود، نوعی تروجان است که در سال 2000 منتشر شد؛ این تروجان در مخرب ترین حمله سایبری که 8.7 میلیارد دلار بر جهان هزینه وارد کرد، مورد استفاده قرار گرفت.

این تروجان در قالب یک ایمیل phishing توزیع شد، با متنی تحت عبارت "این نام عاشقانه پیوست شده را از من دریافت کن " و با عنوان ILOVEYOU که روی فایل متنی نیز نمایان شده بود!

کاربرانی که به اندازه کافی کنجکاو بودند تا این پیام ضمیمه را باز کنند، آلوده شدند, سپس تروجان فایل های دیگری را روی دستگاه تکثیر کرده و خود را به لیستی از تمام مخاطبین آن دستگاه نیز ارسال می کرد. این روش تکثیر ساده ولی موثر، باعث شد تا ویروس به میلیون ها کامپیوتر وارد شود.

-

Cryptolocker

Cryptolocker مدل رایج دیگری از ransomware یا بدافزارهاست. این مدل نیز از طریق ضمیمه های ایمیل ها خود را تکثیر می دهد. به طوری که یک فایل زیپ آلوده ولی رمزدار برای کاربر ارسال شده و رمز نیز در پیام ایمیل ارائه می شود. زمانی که کاربر با استفاده از پسورد، فایل زیپ را باز کرده و بر روی pdf ضمیمه شده کلیک می کند، تروجان فعال می شود.

این تروجان به دنبال فایل هایی برای رمزنگاری کردن روی درایوهای لوکال بوده و درایوهای شبکه را ردیابی می کند. سپس به روش رمزنگاری متقارن فایل های مورد نظر را با کلیدهای 1024 یا 2048 بیتی رمزنگاری می کند. سپس در ازای تحویل و برگرداندن فایل ها درخواست پول یا سرویسی دیگر می کند.

چطور تروجان ها را در سازمان شناسایی کنیم؟

تروجان ها یک تهدید جدی برای سیستم های سازمان و یک ابزار متداول در تهدیدات پایدار پیشرفته (APT) به شمار می آیند.

تیم های امنیتی برای شناسایی و دفاع در برابر تروجان ها از تکنیک ها و متدهای زیر استفاده می کنند:

پلتفرم های محافظت از Endpoint

سیستم های محافظت از endpoint مدرن، شامل آنتی ویروس های سنتی دستگاه ها، و آنتی ویروس های نسل جدید (NGAV) هستند که در برابر تروجان های Zero-day و ناشناخته نیز به خوبی ایستادگی کرده و دارای تحلیل های رفتاری مناسبی است که هر اقدام غیر عادی در دستگاه کاربر را شناسایی می کند. ترکیب این اقدامات پیشگیرانه می تواند در برابر تروجان ها راهکاری موثر باشد.

فایروال وب اپلیکیشن (WAF)

یک WAF در لبه شبکه پیاده سازی می شود و می تواند با منع دانلود Payload های تروجان ها از منابع مشکوک، از آسیب رسانی تروجان ها جلوگیری کند. به علاوه می تواند هر گونه ارتباطات شبکه ای مشکوک و غیر طبیعی را شناسایی و مسدود کند.

WAF ها می توانند زمانی که تروجان ها در حال تماس با مرکز C&C هستند، آنها را بلاک کند، که باعث بی اثر شدن آنها و شناسایی سیستم های آلوده می شود.

شکار تهدید (Threat hunting)

شکار تهدید عمل جستجوی تهدیدات بر روی شبکه های سازمانی توسط تحلیل گران امنیتی ماهر است.

این تحلیل گران از سیستم های مدیریت اطلاعات و رویدادها (SIEM) برای جمع آوری داده ها از هزاران سیستم IT و ابزارهای امنیتی استفاده می کنند. بعلاوه از سرچ های پیشرفته و تکنیک های تجزیه و تحلیل داده ها برای کشف رد پای تروجان ها و سایر تهدیدات فعال در محیط لوکال استفاده می کنند.

مرتب سازی و اولویت دهی به گزارشات و شکایات کاربران

گاهی اوقات شکایت ساده ی یک کاربر در خصوص کندی دستگاه یا رفتار عجیب پنل کاربری می تواند سیگنالی از یک تروجان باشد.

اولویت دهی به درخواست های پشتیبانی IT با استفاده از تحلیل های رفتاری و داده هایی از سایر ابزارهای امنیتی می تواند به شما در شناسایی تروجان های مخفی کمک کند.

اینها چند مورد از علائم وجود تروجان ها هستند که می تواند در شکل شکایتی از سمت کاربر ظاهر شوند:

- ظاهر شدن پاپ آپ، که توسط مرورگر کاربر یا سیستم عامل اجرا می شود.

- ناپدید شدن فضای دیسک، و یا ارورهای مستمر و بی منطق دیسک

- عملکرد ضعیف سیستم، کاهش سرعت ناگهانی دستگاه بدون دلیل واضح

- کار کردن خودکار موس و کیبرد

- خاموش شدن یا ری استارت شدن کامپیوتر بدون اقدام خود کاربر

- تغییر تنظیمات یا تصویر دسکتاپ

- تغییر صفحه خانه مرورگر

- ریدایرکت شدن سرچ ها به سمت یک دامنه ناشناس

- خاموش شدن آنتی ویروس یا فایروال سیستم بدون دخالت کاربر

- فعالیت غیر طبیعی شبکه زمانی که کاربر فعال نباشد.

- برنامه ها بوکمارک های جدید که توسط کاربر اضافه نشده اند.

راهکار میزبان کلود

به کمک سرویس امنیت ابری میزبان کلود می توانید تروجان ها را به سادگی شناسایی کرده و آنها را از دسترسی به داده های حساس و اعمال اقدامات برنامه ریزی شده، ناکام بگذارید. سرویس WAF میزبان کلود می تواند تروجان ها را شناسایی کرده و در زمان برقراری ارتباط با مرکز کنترل و کامند (C&C) آنها را بلاک کند.

به کمک شناسایی و مقابله با تهدیدات بدافزارها می توانید از داده های خود در تمام محیط های سازمانی، ابری یا هیبریدی محافظت کنید. این سرویس به شما گزارشی کامل از دسترسی به داده ها و تهدیدات دفع شده ارائه خواهد داد و می توانید در آن تنظیمات مورد نظر خود را نیز پیاده کنید.

پیشنهاد می کنیم حتماً به صفحه سرویس امنیت ابری پیشرفته میزبان کلود مراجعه کرده و با قابلیت ها و ویژگی های منحصر این سرویس بیشتر آشنا شوید. در صورت نیاز به راهنمایی و مشاوره جهت فعالسازی سرویس نیز می توانید با کارشناسان ما در ارتباط باشید.

جمع بندی

تروجان ها برنامه هایی هستند که به اشکال گوناگون در تلاش اند تا سیستم های کاربران را آلوده کرده و پس از دستیابی به اطلاعات و داده های حساس، آنها را برای اداره کننده ی خود (مهاجم) ارسال کنند. این تهدیدات سایبری به شکل ویروسی تکثیر می یابند و می تواند هزاران یا میلیون ها سیستم را درگیر کنند. در این مطلب ضمن آشنایی با تروجان ها و انواع شان، راه های مقابله با این تهدیدات را نیز در اختیار شما قرار دادیم. امیدواریم این مطلب برای شما مفید واقع شده و هیچ گاه از چنین برنامه های مخربی، آسیبی به سیستم های شما وارد نشود.

ارائه دهنده خدمات زیرساخت یکپارچه ابری