برای دفع انواع حملات در لایه های 3، 4 و 7 باید ابتدا آنها را در سه دسته "حملات حجمی"، "حملات پروتکل" و حملات "لایه اپلیکیشن" شناسایی کرده و با روش هایی نظیر استفاده از فایروال، WAF، محدود کردن نرخ درخواست ها و غیره از سایت خود محافظت کنید.

یک حمله منع سرویس تهاجمی و توزیع شده که به اصطلاح DDoS ( Distributed Denial Of Service ) نام دارد، در واقع نوعی از حملات سایبری است که با ایجاد ترافیک مخرب به صورت دسته ای، درصدد از کار انداختن یک ارائه دهنده خدمات آنلاین یا یک وبسایت است.

یک حمله DDoS توسط تعداد زیادی از سیستم های قربانی ( کامپیوترهای هک شده ) از نواحی جغرافیایی مختلف ایجاد می شود که این سیستم ها یک بات نت ( Botnet ) یا شبکه ای از بات ها را برای از دسترس خارج کردن زیرساخت های یک وبسایت در لایه های مختلف تولید و توزیع می کنند.

عملاً این نوع حملات یک سطح از حملات DoS که توسط تنها یک دستگاه متصل به اینترنت صورت می گیرند، بالاتر هستند.

به طور کلی، حملات DoS و DDoS، به سه دسته یا نوع تقسیم می شوند:

-

حملات حجمی ( Volume Based Attacks )

این دسته غالباً شامل حملاتی نظیر UDP floods، ICMP floods و سایر بسته های دستکاری شده ( packets ) می شود.

در این نوع حملات قصد مهاجم، اشباع و پرکردن "پهنای باند" سایت قربانی است که حجم و اندازه آن بر مبنای بیت بر ثانیه ( Bps ) محاسبه و اندازه گیری می شود.

-

حملات پروتکل ( Protocol Attacks )

این دسته از حملات شامل SYN floods، حملات بسته های خرد ( fragmented packets )، Ping of Death، Smurf DDoS و غیره می شود.

این نوع از حملات در واقع "منابع" اصلی سرور یا تجهیزات میانی اتصالات ، مثل فایروال ها و توزیع کنندگان بار یا load balancers را تحت فشار قرار داده و مصرف منابع را بالاتر خواهند برد، که حجم آنها بر مبنای بسته بر ثانیه ( Pps ) اندازه گیری می شود.

-

حملات لایه اپلیکیشن ( Application Layer Attacks )

این دسته شامل حملات low-and-slow، GET/POST floods و حملاتی که آپاچی، ویندوز یا OpenBSD را هدفگیری می کنند، می شود که از با ارسال انبوه درخواست های سالم و ناسالم، در تلاش برای از کار انداختن "وب سرور" هستند. حجم این نوع حملات بر مبنای درخواست بر ثانیه ( Rps ) اندازه گیری می شود.

مدل OSI چیست؟

مدل OSI در واقع یک مدل مفهومی از نحوه عملکرد اینترنت است که به درک بهتر تجهیزات و پروتکل های شبکه و کاربرد آنها در نرم افزارها و سخت افزارهای مختلف کمک می کند.

این مدل، تکنولوژی های مختلفی که در پیشبرد امور اینترنت مورد استفاده قرار می گیرند را به چند لایه تقسیم بندی می کند؛ که در مجموع شامل 7 لایه می شود.

لایه سوم در مدل OSI، لایه شبکه نام دارد که شامل پروتکل ها و تکنولوژی هایی است که اتصالات شبکه ای را ممکن می سازد. مسیردهی های درون شبکه ای نیز در این لایه اتفاق می افتند.

داده هایی که درون این شبکه ها در جریان اند به دسته ها یا بسته هایی ( Packets ) تقسیم بندی شده که این بسته ها در لایه 3 به سمت مقصد هدایت و مسیردهی می شوند. مهمترین پروتکل در این فرآیند پروتکل اینترنت یا Internet Protocol ( IP ) نام دارد.

اطمینان از تحویل داده های سالم، باز کردن اتصالات و اینکه کدام سرویس در دستگاه هدف می بایست از آن داده ها استفاده کند، در حوزه وظایف لایه 3 نبوده و به لایه 4 مربوط می شوند.

لایه 4 شامل پروتکل های انتقالی مثل TCP و UDP می شود که بسته ها را در سراسر شبکه جا به جا می کند. در این مرحله برای ارسال بسته ها به مقاصد صحیح، پروتکل های لایه های 3 و 4 به طور همزمان وارد عمل می شوند.

حملات DDoS در لایه 3

برخی از حملات ddos در لایه 3 از پروتکل ICMP برای ارسال سیلی از Ping یا یک بسته بزرگ به سمت سرور استفاده می کنند تا دستگاه را از کار بیاندازند ( به این نوع حملات اصطلاحاً ping of death گویند ).

علاوه بر این ممکن است مهاجم از پروتکل IPsec برای ارسال انبوهی از داده های بی معنی و گواهینامه های امنیتی طولانی استفاده کند. البته سخت افزارهای جدید و مدرن جلوی اینگونه حملات را گرفته و بسته های بزرگ IP را نادیده می گیرند.

بنابراین در این نوع از حملات، مهاجم با استفاده از پروتکل های مختلف، حجم عظیمی از ترافیک مخرب را به سمت دستگاه مقصد هدایت می کند. اینگونه ترافیک های بی معنی، جلوی ترافیک های سالم و واقعی را گرفته و زمان پاسخ دهی سرور به آنها را کاهش می دهند و یا در برخی مواقع به طور کامل راه ارتباطی را مسدود می کنند.

اما حملات در این لایه به چه شکل انجام می شوند؟

شناخته شده ترین حملات ICMP عبارتند از:

- Ping flood: در این نوع حملات، مهاجم هزاران و گاهی میلیون ها درخواست ping را در یک لحظه به سمت سرور هدایت می کند.

- Smurf attack: ICMP هیچ سنجه امنیتی یا اعتبارسنجی در سطح خود ندارد؛ که به حمله کننده این اجازه را می دهد تا IP address موجود در درخواست های ICMP را دستکاری کند. در این نوع حملات، مهاجم درخواست های پینگ را به چند هزار سرور ارسال می کند، و سپس با دستکاری IP دستگاه قربانی ( سرور تحت حمله )، پاسخ ها را به جای ارسال به دستگاه خود، به سمت دستگاه قربانی هدایت می کند.

- Ping of death: در این نوع حملات، مهاجم یک درخواست پینگ بسیار بزرگ، که از ماکسیموم ظرفیت دریافت کننده بسیار بیشتر است، به سمت مقصد ارسال می کند. روترهای میان راه، این بسته های عظیم را به بخش های کوچک تر خرد کرده تا مقصد توانایی دریافت آنها را داشته باشد. اما زمان بسته بندی مجدد درخواست ها، حجم بسته از ظرفیت ماکسیموم تجاوز کرده و دستگاه هدف را از کار می اندازد. البته دستگاه های بروز دیگر در مقابل این حملات آسیب پذیر نیستند.

حملات DDoS در لایه 4

حملات DDoS لایه 4 اغلب به عنوان SYN flood نیز شناخته شده و در لایه پروتکل انتقال یا Transport Protocol ( TCP ) عمل می کنند. یک اتصال TCP در یک Handshake سه طرفه اتفاق می افتد؛ به صورتی که ابتدا کلاینت یا کاربر یک بسته SYN ارسال، سرور آن را با SYN ACK پاسخ و در انتها مجدداً کلاینت آن را با ACK پاسخ می دهد تا اتصال TCP برقرار شود. در این مرحله است که اپلیکیشن با استفاده از پروتکل های لایه اپلیکیشن یا لایه 7، مثل HTTP، اقدام به ارسال داده ها می کند.

حملات نوع SYN Flood، ظرفیت تحمل درگاه TCP را با ارسال سیلی از بسته های SYN و نادیده گرفتن پاسخ های SYN ACK، تحت فشار قرار داده و سرور را از توان می اندازد.

این رخداد باعث مصرف بیش از حد منابع سرور جهت صرف زمان انتظار زیاد برای دریافت پاسخ ACK خواهد شد که می بایست در حالت عادی از سمت کاربر طبیعی ارسال می شد. از آنجایی که وب اپلیکیشن ها و وب سرورها در تعداد دریافت اتصالات TCP باز همزمان، محدودیت دارند، یک مهاجم می تواند با ارسال تعداد زیادی از بسته های SYN به سمت سرور، از این ظرفیت تجاوز کرده و فضای پاسخ دهی به درخواست های سالم کاربران طبیعی را مسدود کند.

برای دفاع در مقابل این گونه حملات نیز می توانید از سرویس امنیتی "مقابله با حملات DDoS" میزبان کلود استفاده نمایید. شبکه میزبان کلود طوری طراحی شده تا به صورت خودکار حملات DDoS در لایه شبکه و انتقال را شناسایی و دفع کند تا از آسیب رسانی بسته های جعلی در حجم بالا به سرورها به حرفه ای ترین شکل ممکن جلوگیری به عمل آید.

حملات DDoS در لایه 7

حملات ddos در لایه 7، نوعی حملات مخرب و انتقام جویانه ای بوده که درصدد مختل کردن بالاترین سطح مدل ساختاری OSI هستند؛ یعنی جایی که درخواست های وب، از جمله HTTP GET و HTTP POST، رخ می دهند.

حملات لایه 7 قصد نفوذ به نتایج نهایی ارسال شده از سمت سرور و دارایی ها ( Assets ) حیاتی یک سازمان را در سر دارند؛ شناسایی این نوع حملات مسلماً دشوارتر بوده و دفاع در مقابل آنها به سیستم های امنیتی پیشرفته تری نیاز دارد.

این نوع حملات اغلب از طریق درخواست های HTTP GET رخ می دهند، که این به معنی عبور از سطوح پایین تر و Handshake سه طرفه TCP و اتصالات لایه 4 است. در این فاز، مهاجم عملاً شبیه به یک کاربر طبیعی عمل کرده و به سمت لایه اپلیکیشن و وب هدایت می شود.

در این مرحله، مهاجم با استفاده از HTTP GET درخواست هایی مبنی بر دریافت تعداد زیادی فایل یا Object ارسال می کند. این درخواست ها عموماً طبیعی یا به اصطلاح legitimate شناخته می شوند، اما مشکل در تعداد آنهاست.

به اندازه ای زیاد که تمام تمرکز سرور صرف پاسخ دهی و رسیدگی به آنها شده و دیگر زمانی برای پاسخ دهی به درخواست های نرمال بعدی وجود نخواهد داشت.

یکی از راهکارها برای جلوگیری از این نوع حملات، استفاده از تکنولوژی rate limiting یا محدودسازی درخواست ها می باشد که می توانید به کمک سرویس امنیت ابری میزبان کلود، از این سیستم پیشرفته برای محافظت از سایت خود استفاده کنید.

راه حل این است که زمان ارسال درخواست های زیاد از ناحیه چندین کاربر را در یک لحظه شناسایی کرده و آن را یک حمله در نظر بگیرید. البته ممکن است با کمی اشتباه درخواست های سالم را نیز جزو این دسته قرار دهید. پس باید در تعریف قوانین امنیتی دقت زیادی به خرج دهید.

یک راهکار مناسب، تعداد درخواست های ارسالی لحظه ای یک کلاینت را محدود می کند؛ بنابراین اگر در بازه زمانی مشخص شده، کاربری بیش از حد مجاز اقدام به ارسال درخواست نماید، آدرس IP وی برای مدتی به اصطلاح وارد آی پی بلک لیست ( blacklist ) شده و درخواست های آتی رد خواهند شد. تا زمانی که آدرس IP کاربر مجدداً آزاد شده و به Whitelist وارد شود.

برای جلوگیری از مسدودسازی کاربران عادی ( legitimate ) سیستم هایی نظیر WAF ( Web Application Firewall ) طراحی و توسعه داده شدند. این ابزار به شما کمک خواهد کرد تا کاربران عادی و مهاجمین را به درستی و با دقت بالا شناسایی کرده و حملات را در لحظه دفع کنید.

برای دفاع در مقابل حملات لایه 7 می توانید از سرویس امنیتی "مقابله با حملات DDoS" میزبان کلود استفاده نمایید تا با ارسال کوکی، فایل JSو یا یک چالش امنیتی ( Captcha )از سمت میزبان کلود به مرورگر کاربر، هویت غیر رباتی وی شناسایی و در صورت تایید، دسترسی بازدیدکننده "مجاز" شناخته شود.

با تنظیم یک استراتژی دفاعی مناسب در قبال حملات DDoS، می توانید از هر گونه حمله به لایه های 3، 4 و 7 جلوگیری کرده و امنیت و دسترسی پذیری سایتتان را به سطحی قابل قبول ارتقا دهید.

علاوه بر این می توانید از سیستم های امنیتی دیگر میزبان کلود نظیر WAF یا دیواره آتش وب، و فایروال نیز برای محافظت از سایت خود استفاده کنید.

البته برای بهینه سازی سیستم امنیتی و افزایش دقت در دفع درخواست ها، بهتر است قوانین صحیحی تنظیم و اعمال کرده و یا از بسته های امنیتی آماده میزبان کلود به طور همزمان استفاده کنید.

دستکاری در BGP

پروتکل دروازه مرزی ( BGP ) برای مسیردهی و هدایت ترافیک در سطح اینترنت مورد استفاده قرار می گیرد که به شبکه های اجازه می دهد تا اطلاعات مربوط به در دسترس بودن مسیرها را با یکدیگر به اشتراک بگذارند؛ BGP Hijacking در واقع نوعی از حملات لایه اپلیکیشن است که به مهاجم اجازه می دهد تا با استفاده از یک پیشوند شبکه ای مجاز، خود را جای یک شبکه معرفی کند.

زمانی که این اطلاعات جعلی توسط سایر شبکه ها تایید می شود، ترافیک بجای هدایت به سمت مقصد اصلی، به سمت مقصد مورد نظر مهاجم ارسال خواهد شد. این موضوع باعث ایجاد تأخیر در شبکه و ریزش ترافیک سایت اصلی خواهد شد که می تواند از جنبه های مختلف کسب و کار بار منفی بهمراه داشته باشد.

این نوع حملات می توانند توسط اسپمرها و یا متخلفینی انجام شود که با دریافت اطلاعات خصوصی کاربران، ضررهای مالی و غیرمادی متعددی را بر آنها وارد خواهند کرد.

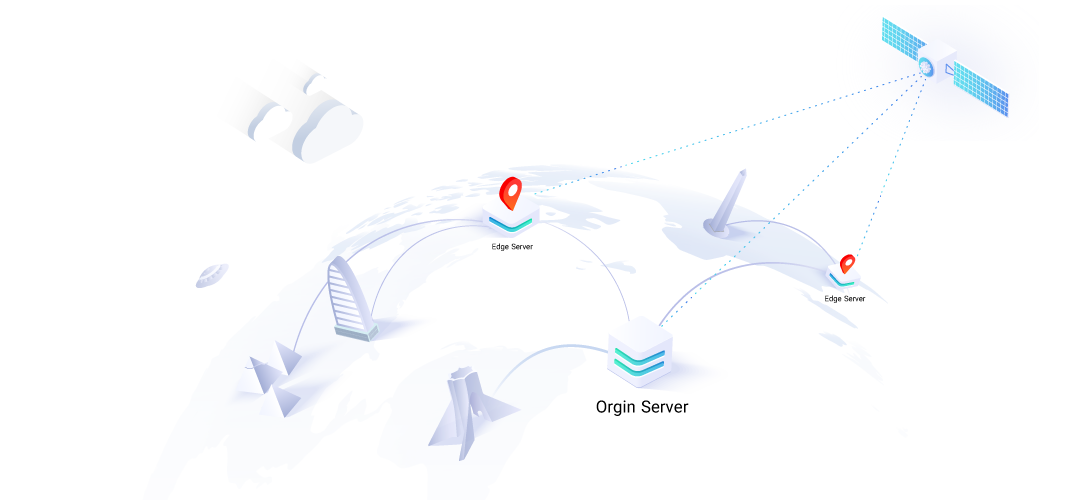

برای جلوگیری از این نوع حملات می توانید از طریق خرید CDN ابری میزبان کلود، که ضمن بهره مندی از تکنولوژی Anycast ، قوی ترین و به روزترین سیستم های امنیتی را در سطوح مختلف شبکه و لایه های اتصال فعال و تنظیم کرده است، استفاده کنید.

جمع بندی

حملات سایبری در هر اندازه و حجمی می توانند ضررهای مادی و غیرمادی زیادی بر کسب و کارها و اپلیکیشن های آنلاین وارد نمایند. این نوع حملات غالباً از روشهای مختلف برای نفوذ در لایه های گوناگون استفاده کرده و در تلاش اند تا سرویس دهی این کسب و کارها به کاربران و مخاطبان نهایی را مختل کنند.

اهداف و دلایل مختلفی می توانند باعث ترغیب مهاجمین به چنین اقداماتی شوند؛ اما مهمترین وظیفه صاحبین وبسایت ها و کسب و کارهای آنلاین، اعمال قوانین و تنظیمات امنیتی پرقدرت برای دفع این حملات و محافظت از اعتماد و اطلاعات حساس کاربران است.

ارائه دهنده خدمات زیرساخت یکپارچه ابری